Por Altieres Rohr

O ano de 2017 superou as expectativas pessimistas deste blog e trouxe consigo não apenas os vírus de resgate e vazamentos esperados, mas também devolveu antigos temores que já deviam estar sepultados na área da segurança cibernética. Internautas do mundo todo acompanharam de perto a falha de sistemas críticos por causa de vírus de resgate e pragas destrutivas, a adulteração de downloads legítimos e o uso de “falhas governamentais” para a criação de epidemias.

Foram tantos ataques notórios em 2017 que nem mesmo um pacote de 1,4 bilhão de senhas (leia mais) chegou a assustar. Afinal, muitas dessas senhas são “figurinhas repetidas” que já estavam em outros vazamentos e, provavelmente, foram apenas copiadas.

Outra história de vazamento que chamou mais atenção envolveu o Uber, que pagou 100 mil dólares para que um americano não revelasse um banco de dados que foi extraviado da empresa através de uma falha de segurança (saiba mais). Embora o valor tenha sido pago no “programa de recompensa” que remunera pesquisas em segurança, empresas normalmente barram pagamentos quando o pesquisador excede alguns limites éticos (tais como copiar dados de usuários em massa). O Uber, porém, preferiu pagar uma quantia quase recorde e “certificar-se da destruição dos dados” (uma tarefa impossível, vale afirmar, já que a característica fundamental do digital é a capacidade de realizar infinitas cópias idênticas sem degradação dos dados).

Porém, quem mais perdeu informações realmente valiosas em 2017 foram as agências de inteligência dos Estados Unidos. Um grupo de hackers conhecido como Shadow Brokers continuou realizando vazamentos de arquivos e dados da Agência de Segurança Nacional (NSA). Enquanto isso, o Wikileaks iniciou uma série de vazamentos, chamada de “Vault 7″, com documentos da Agência de Inteligência Central (CIA). Em novembro, o Wikileaks deu seguimento com uma nova série de vazamentos, a Vault 8, que ainda promete lançar novos códigos de ataque da CIA.

A epidemia que podia ter sido: invasão do CCleaner

Mesmo quem toma absoluto cuidado com a fonte dos programas que baixa pode ter sido alvo de ataques em 2017. Usuários de macOS, da Apple, enfrentaram esse problema com o software de codificação de vídeo Handbrake (veja mais) e com o reprodutor de vídeo Elmedia Player (saiba mais).

Mesmo quem toma absoluto cuidado com a fonte dos programas que baixa pode ter sido alvo de ataques em 2017. Usuários de macOS, da Apple, enfrentaram esse problema com o software de codificação de vídeo Handbrake (veja mais) e com o reprodutor de vídeo Elmedia Player (saiba mais).

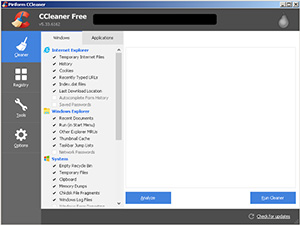

Usuários de Windows “desviaram” do que poderia ter sido uma das maiores epidemias já registradas e que seria a maior epidemia do ano. Uma versão oficial do CCleaner foi adulterada em setembro para, em certas condições, baixar um programa malicioso (veja mais). Porém, dos 1,6 milhão de computadores que instalaram o programa adulterado, apenas 40 baixaram o vírus, porque os atacantes queriam usar o CCleaner para atingir uma pequena lista de empresas e não todos os internautas.

Desenvolvedores de software agora estão em alerta. Na primeira metade do ano, criadores de extensões para o navegador Chrome receberam alertas (veja a cobertura do blog) sobre ataques, já que os recursos de atualização automática fazem com que alterações maliciosas nas extensões sejam imediatamente propagadas para os usuários.

Vírus e epidemias: WannaCry, NotPetya…

O mundo acompanhou de perto três grandes ataques de vírus este ano: o WannaCry, em maio; o NotPetya, em junho, e o BadRabbit, em outubro.

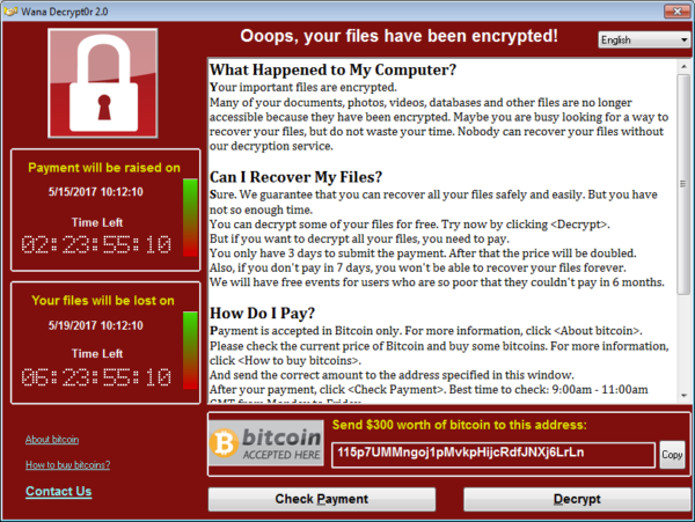

Mensagem de resgate do vírus WannaCry. (Foto: Reprodução)

O WannaCry chamou atenção por utilizar uma brecha vazada pela Agência de Segurança Nacional dos Estados Unidos (NSA). A brecha existia há mais de dez anos, mas foi misteriosamente corrigida pela Microsoft dois meses antes do ataque. Até hoje, não se sabe como a Microsoft recebeu esse aviso prévio sobre a falha. O WannaCry interferiu em vários sistemas, afetando diversos hospitais no Reino Unido.

A disseminação da primeira versão do WannaCry foi acidentalmente interrompida pelo pesquisador de segurança britânico Marcus Hutchins, que depois acabou preso nos Estados Unidos (veja aqui) acusado de envolvimento com outro vírus, o Kronos. O processo criminal contra Hutchins ainda está em andamento.

O vírus NotPetya (também chamado de ExPetr) teve uma história de reviravoltas. Nas primeiras horas, a praga foi confundida com o vírus de resgate Petya. Mas análises mais aprofundadas concluíram que o código era bastante diferente e que o vírus provavelmente não tinha intenção em cobrar resgates, porque um erro de programação — provavelmente intencional — impedia a recuperação do sistema em vários casos. O autor do verdadeiro Petya acabou liberando uma “chave mestra” para decodificar arquivos por motivos desconhecidos, mas a chave não funciona no NotPetya.

Diferente do WannaCry, que usou uma falha no Windows, NotPetya chegou às empresas atacadas por meio do sistema de atualização automática de um software de contabilidade mantido pela companhia ucraniana M.E. Doc.

O BadRabbit afetou principalmente a Rússia e a Ucrânia, criando problemas em um aeroporto, uma subestação de metrô e em uma agência de notícias. Apesar disso, a disseminação do vírus permaneceu restrita.

Ataque do ano: mineração online de criptomoedas

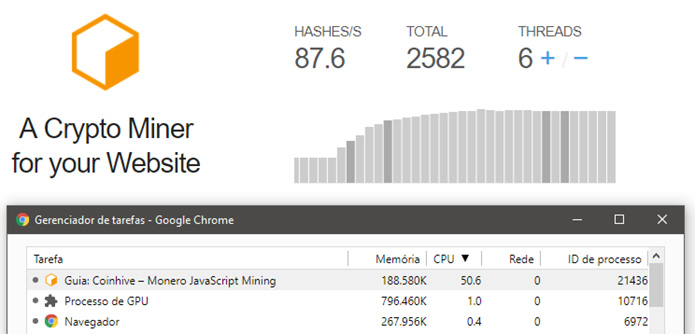

Coinhive minerando Monero — com autorização, no site oficial — dentro do navegador Chrome. (Foto: Reprodução)

Um novo tipo de fraude nasceu em 2017: a mineração online de criptomoedas, em especial da criptomoeda Monero. Nesse ataque, criminosos invadem sites para incluir algumas poucas linhas de código que fazem o navegador web minerar a criptomoeda, gerando lucro para o invasor. Os ataques chegaram a afetar um site do governo de São Paulo (confira a reportagem do G1) e o Wi-Fi de franquias do Starbucks na Argentina (leia a cobertura do blog).

O ataque tem vantagens para os invasores. A principal delas é a dificuldade para se detectar o problema. Isso garante uma vida longa ao ataque quando comparada a outros tipos de invasões que alteram a publicidade do site ou instalam vírus nos computadores dos visitantes, por exemplo. Outra vantagem é que o ataque — pelo menos por enquanto — funciona independentemente de qualquer configuração ou segurança da máquina dos visitantes. Após a página de mineração ser fechada, também não há qualquer efeito negativo permanente no sistema do visitante. Em outras palavras, é uma fraude pouco prejudicial, mas com bom potencial de lucro.

Sem confiança, sem negócios

A gigante de segurança Symantec saiu do mercado de certificados digitais para web em 2017 por causa de restrições e exigências impostas pelo Google. A empresa foi acusada de não cumprir regras de auditoria e segurança para a emissão de certificados.

Os certificados digitais são necessários para a exibição do cadeado de segurança e o “HTTPS” e apenas empresas em uma lista mantida pelos desenvolvedores dos navegadores web podem emitir esses certificados. A Symantec era a terceira maior empresa do mercado após ter adquirido diversas empresas do ramo.

Depois de inicialmente contestar as acusações do Google, a empresa adotou uma linha mais calma. A companhia ganhou tempo até fechar um acordo de venda para a DigiCert por US$ 1 bilhão. Essencialmente, a empresa vai burlar as restrições impostas pelo Google, mas ainda receberá os lucros da operação da DigiCert, já que a Symantec terá uma parcela de 30% da companhia após a fusão dos negócios (saiba mais).

Outra empresa que saiu do mercado este ano foi a israelense StartCom. Punida conjuntamente com a chinesa WoSign, do grupo Qihoo 360. A WoSign teria comprado a StartCom e nenhuma das empresas informou isso aos fabricantes dos navegadores. A Apple, a Mozilla e o Google revogaram a confiança nos certificados da StartCom e da WoSign. Após 19 anos em funcionamento, a StartCom anunciou oi encerramento das atividades em novembro.

Siga a coluna no Twitter em @g1seguranca.

Fonte – G1